Le fait que de plus en plus d'entreprises déplacent leur infrastructure informatique vers le "cloud" est plus qu'une bonne chose. Finis les serveurs sous le bureau qui tombent soudainement en panne à cause d'une mauvaise rotation de la chaise, finis les apéritifs bien mérités du vendredi soir interrompus pour aller redémarrer les serveurs après que la femme de ménage a cherché une prise libre, et surtout, finis les serveurs qui ont des mois de retard sur les mises à jour (de sécurité) critiques.

Logiciel en cloud

Les progiciels modernes de comptabilité, de gestion de la relation client (CRM), d'ERP, de collaboration... sont aujourd'hui dans le cloud. Il est probable que vous utilisiez également un logiciel issu d'une plateforme en cloud, qu'il soit connu au niveau international ou développé localement. Les fabricants de logiciels s'occupent eux-mêmes de l'ensemble de l'infrastructure du serveur (sécurité, mises à jour, mises à niveau, surveillance...), ce qui est un soulagement bienvenu pour votre organisation.

Les utilisateurs comme vous et moi, nous plaçons nos données professionnelles les plus critiques et les plus confidentielles sur ces plateformes en cloud, qui sont généralement sécurisées par un nom d'utilisateur et un mot de passe, et dans le meilleur des cas, vous utilisez le MFA (MultiFactor Authentication ; authentification à l'aide de plusieurs facteurs plutôt qu'un nom d'utilisateur et un mot de passe seuls, ce qui est donc par définition plus sûr). Si vous n'utilisez pas encore l'authentification multifactorielle, faites-le dès que possible, car les pirates informatiques auront beaucoup plus de mal à s'introduire dans votre système. Mais ce n'est malheureusement pas impossible...

Tout semblait légitime !

Supposons que le courrier électronique de votre entreprise soit géré par l'un de ces grands fournisseurs de services en cloud connus. Facile, simple à configurer et surtout bien plus sûr que le serveur de messagerie interne au bureau que vous deviez gérer vous-même. Vos données comptables sont stockées de manière sécurisée et cryptée dans un progiciel de comptabilité en ligne, les commerciaux suivent leur cycle de vente dans un système de gestion de la relation client (CRM) basé sur le cloud, la collaboration se fait également de manière efficace dans le cloud. Tout est également sécurisé grâce au SSO (Single Sign On), ce qui signifie que vous ne devez-vous connecter qu'une seule fois pour les différentes plateformes.

Un jour, l'assistant administratif (qui place les factures entrantes dans le progiciel de comptabilité) reçoit un courriel de ce fournisseur de services en cloud bien connu, l'informant que son mot de passe a expiré ; "Password Expiration Policy", une pratique courante qui devrait être recommandée. Le courrier est totalement identique à tous les courriers de réinitialisation de mot de passe qui ont toujours été envoyés, sans aucune différence. L'assistant administratif est maintenant attentif, vérifie l'expéditeur, qui est considéré comme légitime, et clique donc de bonne foi sur le lien de réinitialisation du mot de passe.

L'écran sur lequel il atterrit ressemble pixel par pixel à ce à quoi il a toujours été habitué. Il s'agit même (!) du lien "https" (sécurisé) dont il a été informé lors de sa dernière formation au phishing. Il réinitialise le mot de passe, demande même une authentification supplémentaire via l'application MFA, puis continue son travail.

Accès autorisé

Le lendemain, l'assistant administratif arrive et veut se connecter au logiciel de comptabilité pour planifier les paiements des fournisseurs, mais il n'y parvient pas avec son nouveau mot de passe. Il essaie avec son ancien mot de passe, ce qui réussit étrangement.

Et soudain, il voit apparaître des paiements sur des comptes inconnus de lui, de grosses sommes d'argent ! C'est la panique, des dizaines de milliers d'euros ont été transférés sur des comptes étrangers. Complètement bouleversé, il appelle l'helpdesk du logiciel de comptabilité, mais celui-ci ne peut l'accueillir qu'à 9 heures du matin. Une fois le service d'assistance au bout du fil et après avoir expliqué le problème, un ticket d'assistance est enregistré. Le service d'assistance est de bonne volonté et place le ticket en haute priorité, mais le spécialiste du service d'assistance de garde est toujours coincé dans un embouteillage.

Plusieurs heures d'angoisse plus tard, le service d'assistance reprend contact avec nous et nous dit qu'en termes d'accès, il ne constate aucune action non autorisée, que tout semble normal. Les paiements ont été effectués à 18h30, par l'assistant administratif lui-même ! Selon le système, il n'y a donc pas eu d'accès non autorisé.

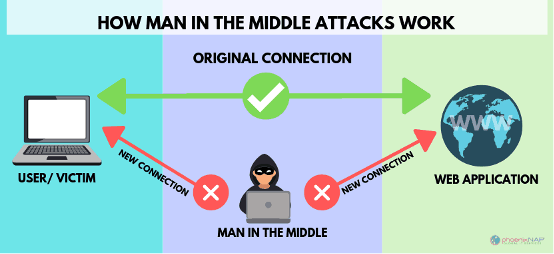

Nous n'entrerons pas dans les détails techniques, il existe de nombreux articles à ce sujet. En résumé, un pirate s'introduit dans la communication que vous menez vers, dans cet exemple, la plateforme en cloud.

Que s'est-il donc passé ? J'ai réinitialisé mon mot de passe hier, j'ai même indiqué avec l'application MFA qu'il s'agissait bien de lui, et le lien de réinitialisation était même un lien sécurisé "https" !

Il s'agit d'un principe courant, officiellement appelé AiTM ou MiTM, c'est-à-dire Attacker in The Middle ou Man in The Middle.

Étape 1 : L'adresse électronique

À première vue, le nom de l'expéditeur semble digne de confiance. En général, la véritable adresse électronique est cachée dans de nombreux programmes de courrier électronique (vous ne voyez que le nom, pas l'adresse), de sorte que vous n'êtes/ne pouvez pas être critique dans la recherche du véritable expéditeur. En y regardant de plus près, on constate souvent des différences notables dans l'adresse électronique, mais ces différences sont souvent si minimes qu'elles paraissent légitimes. Dans le cas présent, l'adresse présentait une seule anomalie qui n'a pas été prise en compte.

Étape 2 : L'URL

Juste pour vérifier, voyez-vous la différence entre l'URL 1 et l'URL 2 ?

URL 1: https://www.microsoftonline.com/resetpwd

URL 2: https://www.microsoftonlíne.com/resetpwd

C'est vrai, vous devez déjà être très observateur, et surtout pas pressé, pour remarquer cette différence. Qu'en est-il de la suivante ?

URL 1: https://www.αpple.be

URL 2: https://www.apple.be

Et lorsque nous cachons ces URLs derrière du texte, vous ne verrez rien du tout, ils pointent tous les deux vers une URL différente :

URL 1: Reset Password

URL 2: Reset Password

Il n'est donc pas inconcevable que vous et moi puissions facilement cliquer sur de tels liens, d'autant plus que la confiance est due à l'apparence correcte de l'expéditeur. Ce qui se passe ici, c'est que des caractères cyrilliques sont utilisés dans l'URL. Un α au lieu d'un a, un í au lieu d'un i.

Étape 3 : Authentification

L'assistant administratif a dû utiliser l'application MFA pour prouver qu'il s'agissait bien de lui, ce qui est très sûr, n'est-ce pas ?

Eh bien, ce n'est pas tout à fait le cas. Ce qui s'est passé, c'est qu'on lui a montré une page contrefaite qui était, pixel par pixel, identique à la page de réinitialisation du mot de passe, sans aucune différence. Mais cette page ne fait que capturer le mot de passe réel au lieu d'effectuer une réinitialisation. Derrière cette page, les pirates utilisent des cookies pour obtenir ces informations de connexion, puis les utilisent pour pénétrer dans le logiciel de comptabilité.

Les conséquences

Des dizaines de milliers d'euros disparus, une atteinte à la réputation (les clients et les fournisseurs n'ont pas apprécié la nouvelle lorsqu'ils l'ont lue dans les journaux), trois jours de fermeture de l'entreprise et beaucoup de temps et de coûts perdus pour enquêter sur la manière dont tout cela a pu se produire.

Jamais sûr à 100 %, assurez-vous !

Vous pensez que vous êtes en sécurité dans le cloud, votre partenaire informatique configure même le MFA. De plus, vous formez vos employés avec des programmes de phishing et pourtant cela peut encore arriver ? Je vous entends déjà penser : je ferais mieux de ne rien faire ! Bien sûr, c'est le contraire qui est vrai. Comme pour votre maison ou votre entreprise, vous fermez toutes les fenêtres et les portes après avoir quitté les lieux. Mais cela vous permet-il de garantir que votre maison ou votre entreprise est à 100 % à l'abri des cambriolages ? Non, on ne peut jamais garantir une sécurité à 100 %.... C'est comme pour la conduite d'une voiture.

C'est pourquoi il est si important, tout comme d'assurer votre maison, vos locaux professionnels et votre voiture sans poser de questions, de garantir la continuité de votre activité. Et que cela vous soit déjà arrivé ou que cela soit sur le point de vous arriver est une certitude. Après tout, Gartner prévoit que 45 % des entreprises seront piratées d'ici à 2025.

Avec l'assurance cyber, l'entreprise de cet exemple aurait pu appeler le CyberContract Hotline, disponible 24 heures sur 24 et 7 jours sur 7. Cette ligne d'assistance aurait pu garantir l'arrivée sur place de spécialistes des technologies de l'information pour comprendre comment cela s'est produit, voir si d'autres infections ont été trouvées, rechercher les auteurs (services de police scientifique des technologies de l'information), et CyberContract aurait apporté son aide pour les aspects juridiques afin de réparer les dommages causés à la réputation (communication aux clients et aux fournisseurs, éventuellement communication aux autorités...). Ce processus aurait certainement démarré beaucoup plus rapidement que si l'on avait dû attendre le collaborateur du service d'assistance dans un embouteillage, et n'aurait donc peut-être pas pris trois jours. Surtout, les coûts (spécialistes informatiques, assistance juridique, manque à gagner...) de toute cette histoire auraient été couverts par CyberContract.

N'attendez donc pas qu'il soit trop tard et assurez la continuité de votre entreprise.

Sources: